Verizon est encore en utilisant '' Supercookies pour suivre votre navigation si vous le vouliez ou non

Si vous utilisez des données en tant que client de Verizon Wireless, Verizon est-vous le suivi. Non seulement cela, mais leur méthode pour vous assurer que vous ne pouvez pas naviguer autour d'elle rend votre identifiant unique visible à chaque site Web que vous visitez. Les données injecté a été appelé un "supercookie», un terme qui reflète le fait qu'il ne soit pas amovible comme un cookie de suivi. Maintenant, des rapports récents montrent que au moins une agence de publicité de tiers a utilisé la supercookie de Verizon de traquer les utilisateurs après qu'ils ont supprimé les cookies ou choisi de collecte de données.

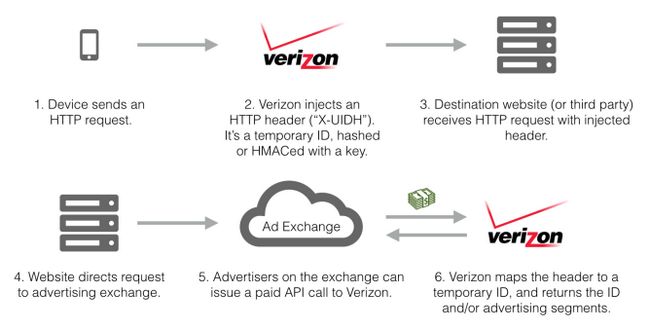

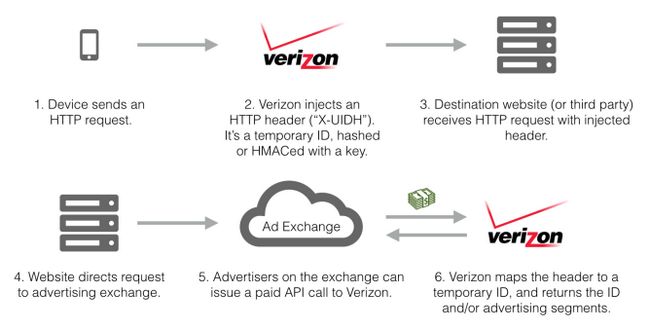

Comment ça marche

Techniquement parlant, ce que Verizon utilise est pas un cookie ou supercookie ou tout type de produit de boulangerie. Il est ce qu'ils appellent une "tête d'identifiant unique" (UIDH), un code injecté dans l'en-tête HTTP pour chaque page que vous demandez tout en naviguant sur leur réseau. Un en-tête HTTP est partie de l'information sur votre appareil envoie au serveur du site vous visiting- sa fonction principale est de demander au serveur d'envoyer la page Web à votre ordinateur / téléphone / tablette. Il fournit des informations qui aide le serveur choisir la bonne version de la page, comme ce navigateur et système d'exploitation que vous utilisez.

Voici un exemple de l'en-tête généré lorsque je visite police Android:

GET / HTTP / 1.1Host: androidfran.ruConnection: closeUser-Agent: Mozilla / 5.0 (Macintosh- Intel Mac OS X 10.10- rv: 34,0) Gecko / 20100101 Firefox / 34,0 Waterfox / 34.0Accept-Encoding: gzipAccept-charset: ISO- 8859-1, UTF-8 q = 0.7, * - q = 0.7Cache-Control: no-cacheAccept-Langue: de, en-q = 0.7, en-us-q = 0.3Referer: http: // web sniffer.net/

Cela fait partie de l'épine dorsale du fonctionnement d'Internet. Le "http: //" au début d'une adresse Web est un signal que ce soit la façon dont vous et le site avez communiqué. Il ya des informations non garanti, car il ne vise pas à être privée (le protocole HTTPS contribue à changer cela, cependant). Votre FAI peut voir aussi bien que quiconque sur le même réseau local, ainsi que ceux qui ont accès au serveur du site Web que vous avez visité.

Qu'est-ce que Verizon est en train de faire est d'ajouter une autre ligne qui ressemble à ceci (exemple de Jonathan Mayer):

X-UIDH: OTgxNTk2NDk0ADJVquRu5NS5 + rSbBANlrp + 13QL7CXLGsFHpMi4LsUHw

Que les signaux de code sur le site que vous visitez que vous êtes un client de Verizon et que vous êtes le client de Verizon particulier qui a cet identifiant. Les annonces sont servis sur le site sont déterminées en partie par l'UIDH, parce que les fournisseurs d'annonces coopérant détiennent une vente aux enchères instantanée basé sur les données personnelles du visiteur, obtenus à partir de Verizon via l'identifiant. Pour voir visuellement, voici une image du blog de chercheur en sécurité Jonathan Mayer:

Pourquoi il est mauvais

Sur son visage, ce ne sont pas tout ce que contrairement à d'autres techniques de publicité ciblées. Il ya quelques différences clés, si:

- L'UIDH se trouve dans l'en-tête HTTP

- L'identifiant provient de l'ISP, pas un tiers

- Il n'y a pas de vraies options d'opt-out

Le fait que l'UIDH est dans l'en-tête HTTP signifie que l'utilisateur a peu de contrôle sur qui accède à ces informations. Le souci évident de l'obtenir-aller est réidentification, dans laquelle une personne qui tente d'être privée est dévoilée par la connexion de leurs activités de navigation ensemble. Parce que Verizon fait et il est injecté dans l'en-tête, cette méthode est unique en partie parce que cela signifie qu'il permet de suivre vos activités dans les applications en plus de navigateurs.

Après avoir entendu à ce sujet dans Novembre, groupe militant de l'Internet l'Electronic Frontier Foundation a mis en garde que les tierces parties abusent de cette fonctionnalité. Et ils l'ont fait. Twitter a été l'aide de renseignements obtenus par l'UIDH dans leurs annonces de ventes aux enchères et maintenant tournant majeur annonce de processeur a été pris à faire quelque chose d'encore plus sinistre. Tour, ce qui a une relation de marketing formel avec Verizon, a utilisé l'UIDH à réidentifier les utilisateurs qui ont supprimé suivi les cookies de tourner ou choisi de ne suivi.

Par exemple, supposons que vous visitez l'un des nombreux sites Web qui ont Tournez code de suivi. A Allumez cookie est placé sur votre navigateur, avec son propre UID de garder une trace de vos habitudes de navigation. Cette annonce est suivi standard, jusqu'à présent. Lorsque vous visitez un autre site Turn-entretenus, vos informations de navigation et de toute autre information leur base de données possède sur vous est utilisé pour faire monter le prix des annonces ciblées. Maintenant, supposons que vous êtes conscient de la vie privée et de supprimer régulièrement les cookies.

Selon les recherches de Mayer, la présence de l'UIDH de Verizon déclenche les biscuits ultérieures fixées par tour d'avoir la Agé de UID de la Tour, reliant votre navigation avant et après la suppression des cookies. Normalement, son tour vous voir comme un nouvel utilisateur après la suppression du cookie. Cela se justifie, disent-ils, parce qu'ils sont simplement en améliorant le ciblage et le traitement de la suppression du cookie comme non-intentionnelle. Les gens ont appelé ce genre de comportement d'un "zombie" cookie. Mettez a un cookie opt-out disponible, mais assez intéressant cette partie de votre profil est pas ressuscité lorsque vous ré-identifié via l'UIDH. Il ne pouvait pas être parce qu'ils ne donnent pas une putain de vos préférences réelles, pourrait-il?

Voici un examen rapide, grâce à ProPublica:

A noter également, comme l'a souligné par le FEP, est que Turn engage dans un processus connu sous le nom cookies synchronisation. Cela signifie Tournez actions vos informations avec d'autres partenaires de publicité pour obtenir une image plus complète de l'utilisateur, améliorant ainsi le ciblage publicitaire. Non seulement ils vous réidentifier avec UIDH, qu'ils partagent ensuite cette information avec d'autres.

Mayer ajoute également que son tour, a fait cela d'une manière très évidente, et il est probable que d'autres sont reidentifying utilisateurs d'une manière qui est moins détectable. Il pouvait dire ce qui se passait parce que le témoin avait Allumez le même UID avant et après deletion- ils pourraient tout aussi facilement utiliser un UID différent qui ils savoir est pour le même utilisateur, mais l'utilisateur ne reconnaîtrait pas.

Retour quand Verizon a commencé à injecter l'UIDH, plus que la FEP a exprimé des préoccupations. FAQ de Verizon sur le programme dit de ne pas être inquiet:

Il est peu probable que les sites et les entités ad vont tenter de construire des profils de clients pour la publicité en ligne ou tout autre objectif en utilisant l'UIDH

...

autres identificateurs permanente et à long terme sont déjà largement disponibles dans la zone sans fil et peuvent être utilisés pour construire des profils de clients. Pour les entités ad tech qui ont une présence sur de nombreux sites, l'UIDH ne fournit pas d'informations au-delà de ce que ces entités ont en vertu de ceux-ci et d'autres identifiants déjà existants.

On mentionne aussi que l'UIDH est changée périodiquement pour chaque utilisateur, si le délai est indéterminée. Sachant que vos activités de navigation ne sont diffusées publiquement pour les petits morceaux de temps est tellement rassurant, non? L'autre aspect de l'explication, que l'UIDH est pas différent que d'autres informations publiques, est tout simplement fausse. Verizon ne serait pas l'utiliser si tel était le cas.

Enfin, aucune des deux sociétés offre une véritable opt-out. Dans les deux cas, vos données sont toujours collectées. Verizon continue d'injecter l'UIDH. Ils ne se contentent pas de vous montrer des publicités ciblées. Les annonces ne sont pas eux-mêmes le problème de la plupart des gens avec le programme, cependant. Il est la collecte de données et l'exposition publique des informations d'identification. Tant la recherche et la réplication de Mayer par ProPublica confirment que la collecte et l'injection persistent après opting out.

Ce que tu peux faire

La plupart des mesures de protection des renseignements personnels protéger communes ne seront pas vous faire beaucoup de bien. La suppression et blocage des cookies est inefficace. Utilisation d'un navigateur orienté vers la vie privée ou le mode incognito ne fera pas non plus. Vous avez un véritable recours: utiliser un VPN. Avec un VPN, l'en-tête HTTP est envoyée au fournisseur, pas l'Internet public. Les fournisseurs de VPN fiables coûtent de l'argent, cependant, et ne sont pas très pratique sur Android. Pourtant, ceci est votre meilleur pari.

Vous pouvez également cessé d'être un client de Verizon, si vous êtes un. Être enfermé dans un contrat peut vous laisser avec peu de recours, si. Il peut être intéressant de noter, aussi, que ATT mis à l'essai un programme semblable à l'an dernier, mais semble avoir cessé de le faire.

Pour voir si vous êtes pisté, essayez de visiter amibeingtracked.com à partir de votre appareil mobile.

Jonathan Mayer via Techdirt

">

![[Nom Nom No] Chrome Beta Maintenant vous permet de désactiver les cookies tiers tout en permettant Ones de première partie [Nom Nom No] Chrome Beta Maintenant vous permet de désactiver les cookies tiers tout en permettant Ones de première partie](https://androidfran.ru/uploads/blockpro/65x50/2015-11/65x50_crop_[nom-nom-no-chrome-beta-now-lets-you-disable-third_1.jpg)