Rapport: la NSA et les alliés prévu de Hack Play Store, UC Browser succès exploités pendant des années

Dans la dernière mise à jour sur les documents de la NSA fuite par Edward Snowden, Le Intercept est des rapports sur les efforts de l'établissement de surveillance à utiliser le Play Store de Google pour distribuer des logiciels espions. Un autre fait amusant de la décharge de données est que ces organismes ont trouvé et exploité une faille de sécurité dans le navigateur de l'UC ultra-populaire pendant des années jusqu'à ce qu'un groupe d'activistes a informé ses développeurs à ce sujet il ya tout juste un mois.

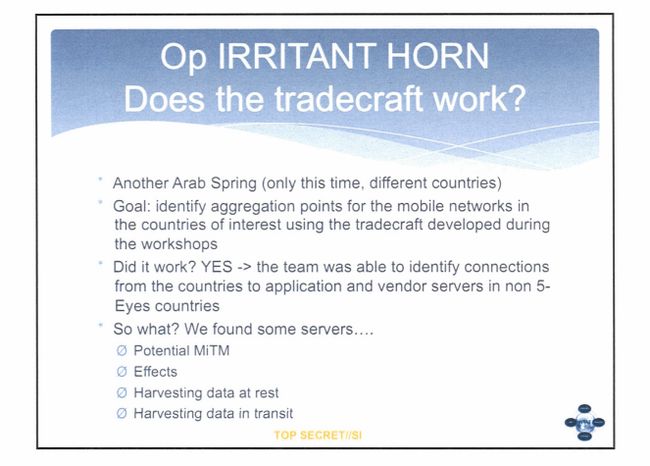

L'information provient d'une série de diapositives distribués à des spécialistes de l'agence en 2012 discuter des plans pour l'utilisation des appareils mobiles dans la surveillance. Ces initiatives étaient une coopérative entre les pays dits «Five Eyes»: États-Unis, Royaume-Uni, le Canada, l'Australie et la Nouvelle-Zélande. Ils sont d'accord pour essayer de ne pas espionner les citoyens les uns des autres en échange de faire équipe ensemble pour espionner essentiellement partout ailleurs. Cibles abordés dans cette fuite étaient en grande partie (mais pas uniquement) en Afrique, où les fonctionnaires inquiets de futurs types "printemps arabe» d'événements qui les avaient auparavant pris au dépourvu.

Ci-dessus: une diapositive à partir du document vidage

Un important plan était de pirater les serveurs de Google, principalement à l'étranger, pour effectuer l'homme dans les attaques du milieu sur les utilisateurs peu méfiants. Et tandis que ce serait une méthode couramment utilisée pour collecter les données, les documents révèlent un plan encore plus ambitieux. Les cibles seraient inconsciemment être envoyés logiciels espions ainsi que de fausses informations via des applications de confiance. En plus de programmes pour le Play Store (alors référencé Android Market), ils semblaient plus loin dans l'accès aux serveurs Samsung pour effectuer des opérations similaires par leur app store.

On ne sait pas du rapport et les diapositives exactement dans quelle mesure ces plans avancés. Les agences d'espionnage ont été connus pour avoir utilisé des applications et de l'homme "qui fuient" dans les attaques du milieu sur les smartphones avant, mais la méthodologie exacte n'a pas toujours été claire. Cela pourrait être une façon dont il a été accompli.

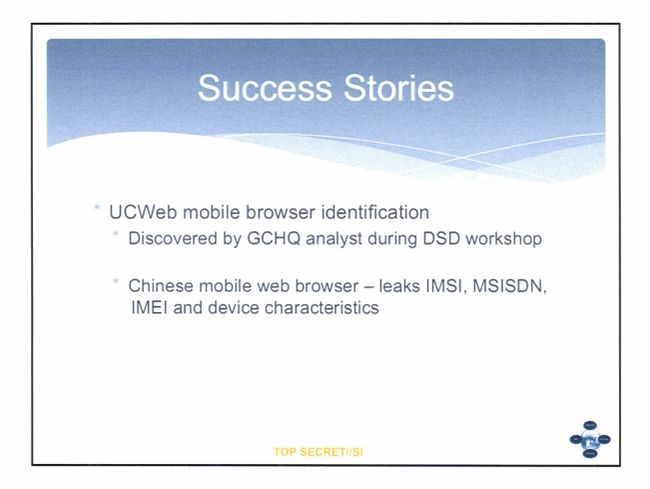

Une autre information intéressante du rapport est que les agences jouissaient d'un trou de sécurité énorme sur UC Browser, qui est développé par une entreprise sous l'égide Alibaba, une société chinoise énorme. Le navigateur est le plus populaire en ce que les marchés environnants. La présentation se vantait qu'ils étaient en mesure de récolter IMSI, MSISDN, l'IMEI, et autres informations d'identification des utilisateurs. Chacun de ces numéros serait avérer très utile pour le but d'associer l'activité web avec une personne et un dispositif spécifique.

Ci-dessus: une autre diapositive de la tonne de documents

Le groupe activiste qui a alerté d'abord les développeurs de la vulnérabilité a également constaté que le navigateur fuyait les requêtes de recherche. Dans un communiqué, UC Browser dit qu'ils étaient pas conscients du problème et ont publié un correctif. Une source a déclaré CBC que les agences de sécurité jamais notifié les développeurs de la question, malgré le fait qu'il a fait les utilisateurs de Five Eyes pays ouverts à l'attaque par les autres gouvernements et les criminels.

Photo descriptive par le FEP (CC-BY-3.0)

- La source:

- CBC,

- Le Intercept

![Dolphin Browser HD accusé de confidentialité Intrusion [Mise à jour] Dolphin Browser HD accusé de confidentialité Intrusion [Mise à jour]](https://androidfran.ru/uploads/blockpro/65x50/2015-11/65x50_crop_dolphin-browser-hd-accused-of-privacy-intrusion_1.jpg)