Intégré dans la sécurité de l'ARM et comment il pourrait bien se débarrasser du mot de passe

Dans le monde de plus en plus connecté dans lequel nous vivons la sécurité de nos informations est primordiale. Non seulement sont des agences gouvernementales qui tentent d'exploiter toutes nos communications, mais aussi les cyber-criminels afin qu'ils puissent vendre nos données pour faire de l'argent. Contrairement à tout autre moment dans l'histoire de la façon dont nos données est protégée est vital, non seulement aux entreprises, mais aussi aux particuliers.

Construit dans chaque processeur Cortex-A base est une pièce intelligente de technologie appelée TrustZone.

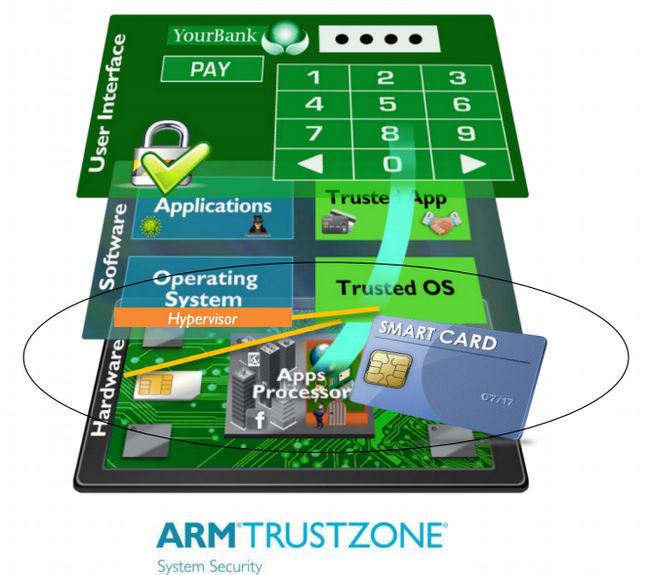

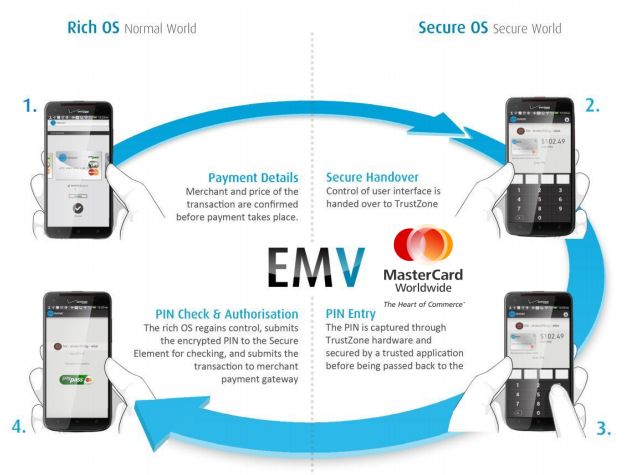

Processeurs ARM se trouvent au cœur de la plupart des smartphones et tablettes, ainsi que dans une gamme d'autres appareils de consommation populaires. Et ces mêmes puces ARM ont une arme intégré qui aide chaque utilisateur Smartphone se protéger.Construit dans chaque processeur Cortex-A base est une pièce intelligente de technologie appelée TrustZone. Il offre un petit, certifiable Trusted Execution Environment (TEE) qui est isolé du système d'exploitation principal (par exemple, Android) et en tant que telle est complètement à l'abri des attaques au niveau du logiciel.

Le TrustZone gère son propre système d'exploitation sur mesure. Lorsque le processeur passe à l'environnement de confiance, puis Android n'a aucune interaction avec ce qu'il est en cours d'exécution, en fait, Android ne sait même pas que l'environnement sécurisé est en cours d'exécution. L'isolement complet du matériel.

Processeurs avec TrustZone peuvent exécuter des instructions dans l'un des deux modes: le monde normal, où le code non sécurisé exécute, et le monde sécurisé, où les services sécurisés de fonctionner. Les deux modes ont des espaces d'adressage de mémoire indépendants et des privilèges différents.

Le mode de monde normal ne peut pas accéder à l'espace d'adressage mondial sécurisé, mais l'exécution de code dans le monde sécurisé peut accéder à l'espace d'adressage du monde normal. Les processeurs prennent en charge un peu d'adresse spéciale, le bit NS, qui indique dans quel monde le processeur utilise actuellement.

Parce que le processeur ne peut être que dans un mode ou l'autre, il ya un mécanisme qui indique au processeur pour changer de mode. Cela se fait via une instruction spéciale appelée Call Monitor sécurisé (SMC). Lorsque le processeur exécute l'instruction smc, les commutateurs matériels et effectue un changement de contexte sécurisé.

Monde réel

Alors qu'est-ce que cela signifie pour l'utilisateur moyen. Imaginez que vous devez vous connecter à votre banque en ligne. Au moment où il ya une variété de deux méthodes d'authentification de l'étape qui peuvent être utilisés pour assurer que vous vous connectez en toute sécurité. Certaines banques envoient des messages SMS à votre téléphone, tandis que d'autres émettent leurs clients avec des morceaux sur mesure de matériel qui génèrent des codes d'authentification spéciaux. L'idée est que, même si un voleur cyber obtient votre nom d'utilisateur et mot de passe, ils ne seront pas avoir accès aux bits d'information secondaires.

Que TrustZone fournit est une façon pour les fournisseurs de services (comme les banques) à intégrer l'étape secondaire, dans le processus d'authentification en deux parties, dans le téléphone lui-même. Depuis la TrustZone est complètement isolé alors il n'y a pas de danger de tous les logiciels malveillants, d'autres vecteurs d'attaque néfastes, étant utilisés pour obtenir les codes d'authentification.

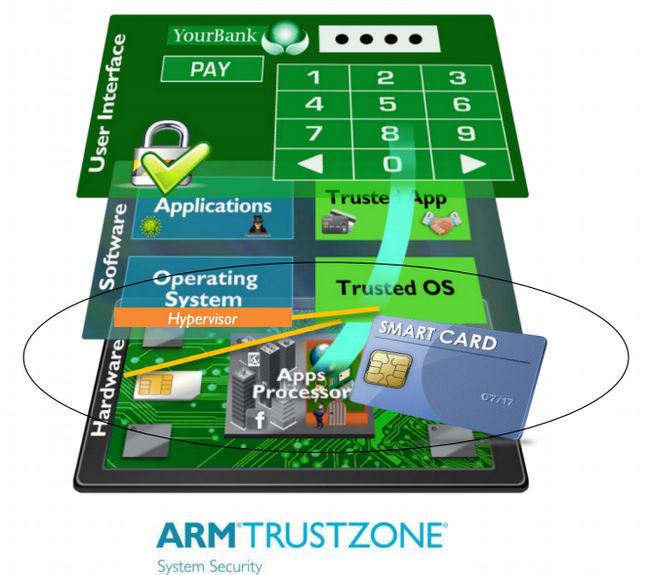

Par exemple, un utilisateur peut vouloir payer pour certains biens de leur smartphone. Une application Android sur le smartphone est utilisé pour traiter la partie initiale du paiement. Ensuite, le processeur passe à l'OS sécurisé. Cet OS peut contrôler l'affichage et demande à l'utilisateur de taper dans leur code PIN. Il est ensuite crypté et renvoyé à Android. Alors que le système d'exploitation sécurisé courait Android avait aucune interaction avec l'écran et ne sait rien de ce qui est arrivé. Cet isolement se fait au niveau du matériel. Enfin l'application Android prend le numéro PIN chiffré et l'utilise pour authentifier avec le service de paiement. Toute l'espionnage qui se produit ne sera capable de capturer des données chiffrées, même si l'espionnage qui se passe sur le smartphone lui-même.

Depuis la TrustZone OS est construit sur mesure et ne peut être installé via une méthode d'installation générale (comme via le Play Store), chaque fournisseur de service aurait besoin de créer un smartphone spécial avec son logiciel de confiance sur elle. Ce lui-même est impossible. Toutefois, il est possible de créer un noyau Trusted Execution générale de l'environnement, qui a la capacité d'installer des applications de confiance certifiés.

ARM travaille également sur son propre firmware de confiance.

Pour rendre cet environnement d'exécution fiabilisée plus accessible pour sécuriser les fournisseurs de services, puis des entreprises comme Trustonic et Samsung (avec sa plate-forme Knox 2.0) sont à créer des systèmes pour permettre aux applications de confiance pour être installés dans le TrustZone. Ces applications de confiance seront en mesure de gérer une large gamme de tâches d'authentification de session sécurisée pour le traitement des paiements.

ARM travaille également sur son propre firmware de confiance. Conçu pour les processeurs 64 bits basés ARMv8, le projet open source est publié sous une licence de type BSD et le code source est disponible sur Github. En raison de ses open source nature ARM espoir que les combinés OEM peut prendre le code et l'utiliser dans leurs produits. Le but du projet est de fournir une implémentation de référence et, autant que possible, le code est conçu pour la réutilisation ou le portage vers d'autres plates-formes matérielles ARMv8.

Démarrage sécurisé

Pour un environnement d'exécution de confiance soit vraiment digne de confiance alors le processus de démarrage de l'appareil doit être sécurisé. À cette fin ARM travaille avec ses partenaires pour apporter un processus de démarrage sécurisé pour les téléphones Android. Bottes Android en exécutant un bootloader qui empêche les systèmes de chargeurs de démarrage et d'exploitation secondaires non autorisées de chargement. Ce processus de démarrage sécurisé est mis en œuvre cryptographique vérifier chaque étape du processus de démarrage. La chaîne de certificats a son certificat racine de confiance stocké dans le TrustZone, isolé par le matériel.

La mise en œuvre de Samsung des processus de démarrage sécurisé vérifie également le firmware Android. Bien que ce ne sont pas quelque chose qui va ravir les utilisateurs qui aiment à installer le custom firmware, il est essentiel pour les entreprises (entreprises) aux utilisateurs qui doivent veiller à ce que les aspects de sécurité d'Android (comme ceux fournis par SE pour Android) n'a pas été désactivé .

Samsung KNOX 2.0 CERTAINES MESURES Aspects clés du bootloader et les enregistre dans la mémoire sécurisée. Lors de l'exécution de l'OS de confiance peut vérifier ces mesures et de vérifier la validité du firmware Android course. Si le bootloader est incapable de vérifier le noyau Android, une seule fois zone de mémoire programmable (souvent connu comme un fusible) est utilisé pour indiquer la falsification présumée.

Dites adieu aux mots de passe

Une organisation qui utilise la TrustZone d'ARM est l'alliance FIDO (Fast identité en ligne). La mission de l'alliance est de changer la nature de l'authentification en ligne en définissant un ensemble de mécanismes qui permettent de réduire notre dépendance sur les mots de passe. ARM joint au conseil d'administration de FIDO plus tôt cette année où il travaille avec l'certaines des sociétés les plus influentes du monde, y compris Microsoft, Google, Bank of America et Samsung.

Samsung, ARM et Fido ont travaillé avec PayPal pour donner aux clients un moyen d'utiliser leurs empreintes digitales pour l'authentification lors du paiement de biens ou de services à partir d'un Galaxy Samsung S5.

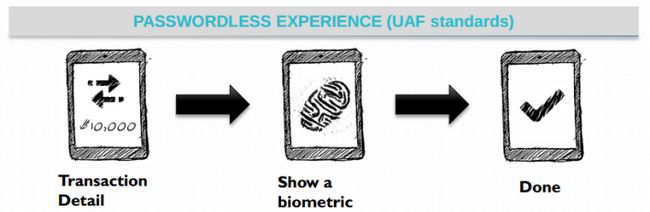

Sa spécification sans mot de passe permet à un utilisateur d'enregistrer leur appareil avec un service en ligne en sélectionnant une méthode d'authentification locale (comme pour balayer, la reconnaissance faciale, la saisie d'un code PIN, etc.). Une fois inscrit, l'utilisateur répète la même action d'authentification à chaque fois qu'ils ont besoin de vous connecter au service. TrustZone est utilisé pour fournir l'action d'authentification sécurisé qui est isolé à partir d'Android et des applications en cours d'exécution. Le résultat est certaines données d'authentification crypté qui est utilisé pour effectuer le processus de connexion. En conséquence, l'utilisateur n'a plus besoin d'utiliser un mot de passe lors de l'authentification de ce dispositif. L'utilisateur peut même combiner plusieurs méthodes d'authentification tels que les empreintes digitales + PIN, etc.

Samsung, ARM et Fido ont travaillé avec PayPal pour donner aux clients un moyen d'utiliser leurs empreintes digitales pour l'authentification lors du paiement de biens ou de services à partir d'un Galaxy Samsung S5. Le logiciel FIDO Prêt sur la S5 communique en toute sécurité entre le lecteur d'empreintes digitales et les serveurs de PayPal. La seule information que les actions de l'appareil avec PayPal est un code cryptographique unique qui permet à PayPal pour vérifier l'identité du propriétaire, sans avoir à stocker des informations biométriques sur ses serveurs.

Avec l'ubiquité smartphones augmente chaque jour alors le potentiel pour des environnements d'exécution de confiance, et les prestations correspondantes pour les utilisateurs, est énorme. Comme il est souvent le cas, ARM ouvre la voie et de la technologie nécessaire pour se débarrasser des mots de passe est probablement déjà dans votre téléphone!