Comment sécuriser votre téléphone Android et de protéger vos données

Tous les logiciels ont des failles de sécurité. C'est un fait. Vous avez seulement besoin de regarder les mises à jour logicielles qui sont émises par les grandes entreprises comme Microsoft, Adobe, Apple et Google pour voir comment est la prévalence de ce problème de sécurité. Les smartphones sont pas à l'abri, non pas Windows iPhones, téléphones et pas Android. Mais il ya des choses simples que vous pouvez faire qui va considérablement réduire votre exposition et aider à sécuriser votre téléphone ou tablette Android, ainsi que de protéger vos données.

Tous les logiciels ont des failles de sécurité. C'est un fait. Vous avez seulement besoin de regarder les mises à jour logicielles qui sont émises par les grandes entreprises comme Microsoft, Adobe, Apple et Google pour voir comment est la prévalence de ce problème de sécurité. Les smartphones sont pas à l'abri, non pas Windows iPhones, téléphones et pas Android. Mais il ya des choses simples que vous pouvez faire qui va considérablement réduire votre exposition et aider à sécuriser votre téléphone ou tablette Android, ainsi que de protéger vos données.

Un rapport récent de Check Point, le fabricant de pare-feu, a estimé que M € 36 + a été volé à partir de comptes bancaires corporatifs et privés en Europe par un groupe exécutant une campagne d'attaques connues comme "Eurograbber". La campagne infecté téléphones mobiles de la victime avec un morceau de malware qui pourrait intercepter des messages SMS. Lorsque la victime utilisé leurs opérations bancaires en ligne le code d'authentification de SMS envoyé sur le téléphone a été intercepté. Ce ensuite laissé les attaquants d'accéder au compte de la victime.

Sécurisation de votre smartphone et vous protéger contre les logiciels malveillants ne sont pas d'arrêter un virus ennuyeux obtenir sur votre appareil, il est de protéger votre argent, les données et la vie privée.

Il ya plusieurs zones différentes dans lesquelles vous pouvez améliorer la sécurité de votre téléphone, y compris l'accès physique, protection contre les malwares et le cryptage.

Qui a accès à votre téléphone?

Règle n ° 1 - Ne laissez jamais votre téléphone autour de la pose, où les invités indésirables peuvent y accéder

Avant de regarder des choses comme les logiciels malveillants et le vol de données des applications, la forme la plus simple de la sécurité est de limiter l'accès physique à votre téléphone. Il peut y avoir beaucoup d'attaques à distance sophistiqués là-bas, mais si tout ce que je dois faire est rapidement ramassage votre téléphone et accéder à vos e-mails, PayPal, eBay ou de compte Amazon pendant que vous allez en retirer pour obtenir un café, puis tous les logiciels de sécurité dans le monde a gagné ' t vous faire du bien.

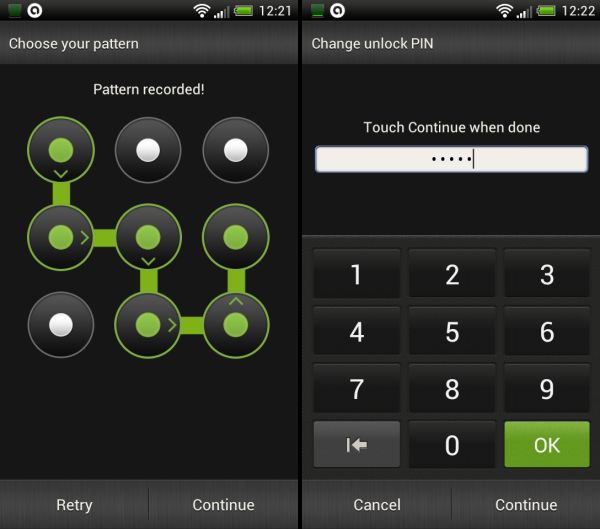

Règle n ° 2 - Utilisez un écran de verrouillage

Règle n ° 2 - Utilisez un écran de verrouillage

Il est également essentiel que vous utilisez un écran de verrouillage. Cela empêche tout le monde de petits enfants à fouineurs déterminés d'accéder sournoisement votre appareil. Les versions Android modernes ont toute une gamme d'options de verrouillage de l'écran, y compris motif déverrouillage, NIP et la protection par mot de passe. Pour définir ces Allez dans Paramètres, puis appuyez sur Sécurité. Vous pouvez également personnaliser la façon dont rapidement le verrou est automatiquement appliqué.

Règle n ° 3 - Définir un code PIN pour protéger les achats sur Google Play

Il est également possible de définir un code PIN pour les achats dans Google Play. Avec le code PIN toute trickster serait-être (ou un petit enfant) ne seront pas en mesure d'acheter du contenu à partir de l'App Store de Google. Pour le configurer, démarrer l'application Google Play, passer au réglage puis appuyez sur "Définir ou modifier le code PIN". Après le code PIN est activé, appuyez sur "Utiliser PIN pour les achats" d'exiger le code PIN avant tout achat à partir de la boutique.

Règle n ° 4 - Installer une application de localisation de téléphone ou d'utiliser une application de sécurité avec une composante anti-vol

Garder votre téléphone à proximité et en utilisant un écran de verrouillage va déjouer les espions, mais le criminel déterminée sera tout simplement à pied avec votre téléphone et essayer d'extraire les données plus tard, ou simple coup votre téléphone et d'essayer de le vendre. Les premières heures qui suivent votre téléphone a été prises sont les plus critiques. Pour trouver votre téléphone, il est important d'utiliser un service de localisation de téléphone comme Où est mon Droid ou installer une application de sécurité avec une option anti-vol comme avast! Mobile Security.

Malware

Malware

RÈGLE N ° 5 - Ne pas installer des applications provenant de sites tiers douteuses, tenir à des endroits comme Google Play ou l'AppStore Amazon

Parce que Android est si populaire, il est normal pour qu'elle devienne une cible logiciels malveillants. Les auteurs de malwares ne perdent pas leur temps à écrire des logiciels malveillants pour un système d'exploitation de téléphone que personne ne l'utilise. Cela signifie qu'il ya beaucoup de logiciels malveillants Android là-bas. Mais voici chose, comment Android propagation de logiciels malveillants? La différence des vers, qui se propagent automatiquement sur le réseau ou des virus qui ont tendance à se propager via les lecteurs flash USB, etc., la majorité des logiciels malveillants Android doit être installé manuellement. Il ya eu quelques exceptions, mais en général, il est utilisateurs peu méfiants qui installent l'malwares se sur leurs propres téléphones.

Les auteurs de logiciels malveillants ont beaucoup de sales tours pour essayer de tromper les victimes potentielles dans l'installation de leurs logiciels malveillants. Une approche commune est d'offrir une version gratuite d'une application non-libre et populaire avec le malware caché à l'intérieur de l'app. Utilisateurs avides qui pensent qu'ils sont une bonne affaire parce qu'ils ont réussi à sauver de 0,69 $, mais en fait, infectent leurs appareils avec des logiciels malveillants. Plus de 99% des logiciels malveillants Android se propage via des sites d'applications de tiers. Ne pas les utiliser.

RÈGLE N ° 6 - Toujours lire les avis des applications avant de les installer

RÈGLE N ° 7 - Vérifiez les autorisations de l'application a besoin. Jeux ne sont généralement pas besoin d'envoyer des messages SMS, etc.

Un petit pourcentage de malware se propage via Google Play, mais les applications en question normalement seulement survivre quelques heures sur la boutique avant d'être enlevé. Pour éviter de tels cas rares, il est toujours important de lire les commentaires des autres utilisateurs et de toujours vérifier les autorisations de l'application.

RÈGLE N ° 8 - Ne jamais suivre les liens dans les courriels non sollicités ou des messages texte pour installer une application

Si les auteurs de logiciels malveillants ne peuvent pas vous obtenir via un troisième magasin de parti ou de leurs applications sont descendu de Google Play, ils ont un truc de plus, les courriers indésirables et les messages de texte vous demandant d'installer une application. Dans la campagne "Eurograbber", ce que les assaillants ont fait était d'infecter l'ordinateur de la victime avec un morceau un malware (quelque chose qui est beaucoup plus facile que d'infecter un téléphone Android) et ensuite via ce malware Elles ont dupé l'utilisateur dans l'installation de leur «sécurité renforcée» l'application sur leur téléphone. Le malware de PC surveillé l'utilisation d'Internet de la victime et quand ils sont allés à un site de banque en ligne le malware semblant d'être un avertissement de la banque en leur disant d'installer une application sur leur smartphone. Il était en descente à partir de là pour la pauvre victime.

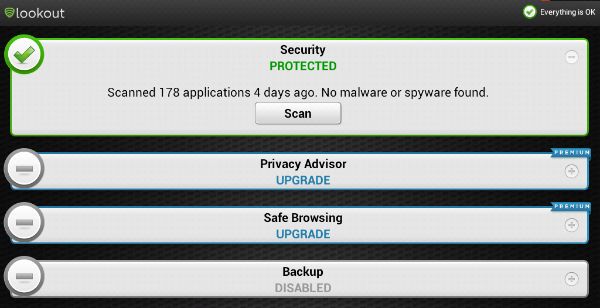

RÈGLE N ° 9 - Utilisez un anti-virus / anti-malware application

Même avec toute la diligence, il est possible pour les logiciels malveillants pour trouver son chemin sur votre appareil. Il est donc important que vous installez un anti-virus / anti-malware application. Ce meilleures applications antivirus pour Android article va vous aider à choisir un, mais si vous ne possédez pas le temps maintenant, alors allez- Kaspersky Mobile Security (payant) ou avast! Mobile Security (gratuit).

Enracinement

Enracinement

RÈGLE N ° 10 - Ne pas la racine de votre téléphone, sauf si vous avez absolument besoin

Certains de mes collègues ici, Autorité Android sont très vif sur l'enracinement et je peux comprendre pourquoi. L'attrait de la ROM personnalisé et la possibilité de modifier les différentes parties de l'OS font tous partie de ce qui fait une grande Android. Mais, Android a été conçu avec un modèle de sécurité très particulière qui limite ce que peut faire une application. En enracinant un dispositif ce modèle de sécurité brise. Même l'équipe de CyanogenMod ont reconnu qu'il ya des utilisations limitées pour racine et aucun qui justifient l'expédition de l'OS par défaut à non garanti. Le problème est qu'il ya des types spécifiques de logiciels malveillants Android qui contournent les mécanismes de sécurité d'Android en utilisant le accès root existant. Avec un accès root, le malware peut accéder à des parties d'Android qui sont censés être protégés par le système de permissions.

Chiffrement

Chiffrement

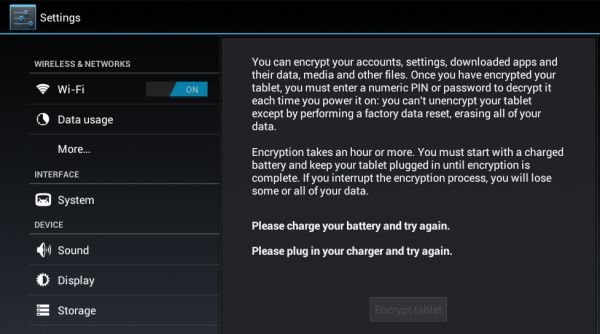

RÈGLE N ° 11 - Si votre appareil possède des données précieuses sur lui puis utiliser le cryptage

Depuis Android 3, il est possible d'utiliser le chiffrement complet sur un téléphone ou une tablette. En chiffrant votre appareil toutes les données, y compris vos comptes Google, les données d'application, des médias et de l'information, etc. téléchargé devient inaccessible sans le bon mot de passe ou code PIN. Chaque fois que vous démarrez l'appareil, vous devez saisir le code PIN ou mot de passe pour le décrypter. Si votre appareil possède des données précieuses sur l'aide de ce cryptage est un must. NASA a récemment eu un épisode embarrassant où un ordinateur portable a été prise qui a tenu des informations personnellement identifiables "au moins" 10.000 employés et les entrepreneurs de la NASA. Après l'incident de la NASA a décidé que tous les appareils qui quittent un bâtiment de la NASA ont besoin d'utiliser chiffrement complet du disque.

RÈGLE N ° 12 - Utiliser un VPN sur chirographaires connexions Wi-Fi

Alors que sur le thème de cryptage, il est utile de rappeler que si vous utilisez un non garanti hot spot Wi-Fi publique toutes les données qui est envoyer en utilisant http: // (plutôt que https: //) peut être vu ma toute snooper réseau . Dans les dernières chercheurs en sécurité ont montré combien peut être facile de voler des mots de passe sur les sites populaires de réseautage social en utilisant simplement un ordinateur portable et d'attente autour de près d'un hot spot public ouvert. Pour éviter de révéler votre mot de passe et d'autres données, ne pas utiliser ouvertes points chauds Wi-Fi ou d'utiliser un réseau privé virtuel (VPN) pour sécuriser votre connexion.

Conclusion

Si vous suivez ces douze règles et rester vigilant vous ne devriez jamais avoir de problèmes de sécurité avec les logiciels malveillants, les voleurs, les pirates ou les petits animaux à fourrure! OK, cette dernière partie est pas vrai, mais le reste est!