Racines XDA dev Chainfire semaines Samsung Galaxy S3 à venir de la libération

Qu'avons-nous ici? Le développeur Android bien connu qui va par le nom de Chainfire a réussi à extirper le Samsung Galaxy S3 avant même le téléphone est libéré. Est-ce pas incroyable? Eh bien, si cela est la première fois que vous entendez de telles nouvelles, il est en effet étonnant. Mais pour les fans Android plus avides, ces nouvelles sont rien de nouveau. Pour une chose, Chainfire est un développeur établie et beaucoup de ceux qui suivent l'attendait que cela se produise. En outre, Samsung a ce penchant pour ne pas en faire trop dur pour les développeurs d'enraciner un dispositif à venir, même bien avant le dispositif est libéré.

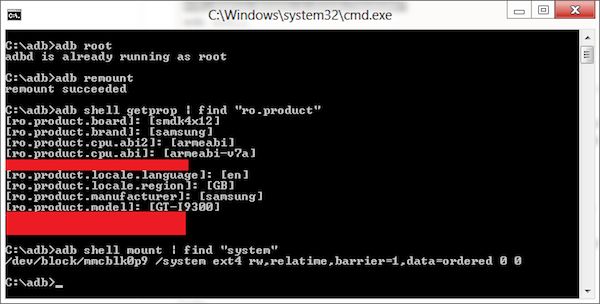

La partie intéressante ici est que Chainfire n'a pas encore le Samsung Galaxy S3. Pas même une unité de pré-presse. Pourtant, il a réussi à extirper le Samsung Galaxy S3. Comment at-il fait? Tout d'abord, il l'a fait à distance via un leaker qui a fourni le firmware source du Samsung Galaxy S3. Selon Chainfire, l'enracinement le Samsung Galaxy S3 était juste une question de remballer le stock noyau avec un binaire ADBD modifiée. Cela lui a ensuite donné accès à toutes les commandes db profondes et lui a permis d'installer SuperSU manuellement.

Ne vous inquiétez pas si ceux qui sonnent tous de trop geekspeak à vous. Il semble geekspeak à moi aussi. Ce qui est important à noter ici est que, à travers les procédures que nous venons d'évoquer, Chainfire a réussi à obtenir l'accès à tous les aspects importants de la fuite firmware du Samsung Galaxy S3.

Cela dit, Chainfire également mentionné certaines limites qu'il éprouvait tout en faisant le "acte". Et voici ses mots.

Malheureusement, je ne suis pas en mesure de partager le noyau "d'insécurité" avec vous en ce moment, en raison des craintes il est traçable à l'leaker (ce qui est dit à la dernière révision du firmware traçable).

Cette racine est, comme prévu, trivial. Il était une simple question de remballer le noyau par défaut, avec un binaire ADBD modifié qui pense ro.secure = 0 (même si ro.secure = 1). Cela donne accès à toutes les commandes de profondes adb (voir captures d'écran). Puis SuperSU a été installé manuellement.

Noyau - La modification était trivial, parce que cette fois-ci, Samsung utilise le format de boot.img standard, au lieu du format zImage utilisé pour SGS1, SGS2, SGNote, etc, qui est beaucoup plus difficile à reconditionner.

La récupération - La partition de récupération est également utilisé cette fois-ci. Et ainsi, nous pouvons clignoter recouvrements séparément du noyau.

Bootloaders - Il n'y avait pas d'avertissement triangle au démarrage après le flashage du noyau modifié, mais le mode de téléchargement a fait apparaître un compteur noyau personnalisé flash qui a augmenté. Que ce soit ou ne clignote pas une récupération personnalisée déclenche également ce compteur est pour l'instant inconnue.

Note finale - Tout cela a été testé sur un courant (release candidate) SGS3 firmware. Il peut y avoir un firmware plus récent sur de véritables dispositifs de détail / de production. Bien que certaines choses peuvent changer, il est peu probable au changementbeaucoup. Espérons que rien

Aussi, Triangle Loin n'a pas fonctionné. Ils ont caché les partitions de démarrage à nouveau comme sur les derniers firmwares de SGNote.

(Non, je ne ai pas encore à l'SGS3, tout a été fait à distance)

Alors maintenant, dites-moi, les gens. Est-ce que ces nouvelles ajouter à l'excitation de mettre la main sur le Samsung Galaxy S3? Si vous avez l'intention d'obtenir le très attendu ce téléphone, vous allez à la racine tout de suite?